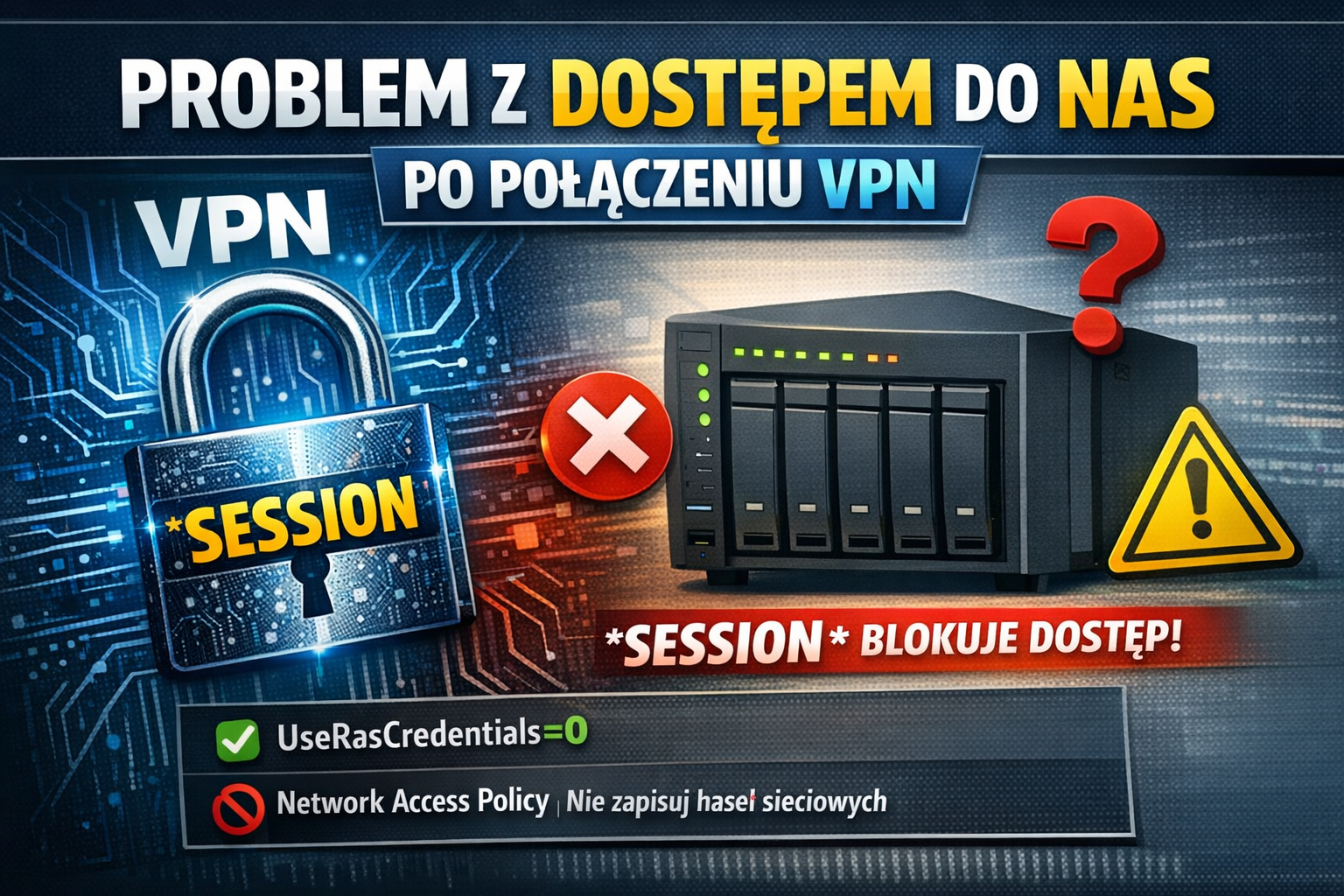

Jeśli po zestawieniu VPN na Windows 10/11 nagle przestają działać udziały na NAS (SMB), mapowania dysków albo logowanie po AD – a lokalnie (bez VPN) wszystko jest OK – to bardzo możliwe, że wpadłeś w klasyczny „numer” z menedżerem poświadczeń.

W skrócie: przy niektórych konfiguracjach VPN (szczególnie L2TP/PPTP) Windows potrafi przekazać poświadczenia użytkownika VPN do systemu jako wpis typu *Session. Wtedy podczas próby dostępu do zasobów SMB system używa „złych” danych logowania i uwierzytelnianie do NAS/AD przestaje działać prawidłowo.

Objawy

Najczęściej spotkasz:

- brak dostępu do udziałów na NAS po połączeniu VPN (\NAS\udział)

- komunikaty typu „Odmowa dostępu”, „Nieprawidłowa nazwa użytkownika lub hasło”, albo pętla proszenia o login

- mapowane dyski rozłączają się albo nie wstają po VPN

- w

cmdkey /listpojawia się wpis z użytkownikiem VPN jako*Session

Dlaczego tak się dzieje (w praktyce)

Po zestawieniu tunelu VPN Windows może przechowywać/propagować poświadczenia użyte do VPN i automatycznie stosować je przy kolejnych połączeniach sieciowych.

Efekt uboczny: kiedy próbujesz wejść na NAS, system nie zawsze pyta o właściwe konto domenowe – tylko „przykleja” poświadczenia z VPN i próbuje nimi zalogować SMB.

Rozwiązanie 1: wyłącz przekazywanie poświadczeń VPN (UseRasCredentials)

To najczęściej działa od razu.

- Otwórz plik konfiguracyjny połączeń RAS:

%APPDATA%\Microsoft\Network\Connections\Pbk\rasphone.pbk

- Znajdź sekcję Twojego połączenia VPN (nazwa w nawiasach kwadratowych), np.:

[VPN-FIRMA]

…

UseRasCredentials=1

- Zmień wartość:

UseRasCredentials=0

- Rozłącz i połącz VPN ponownie.

Szybka walidacja

- Uruchom

cmdkey /listi sprawdź, czy po ponownym połączeniu VPN nie pojawia się problematyczny wpis*Sessionpowiązany z loginem VPN. - Wejdź na

\\NAS\\udziałlub odśwież mapowanie dysku.

Rozwiązanie 2: polityka bezpieczeństwa (AD / Local Security Policy)

Jeżeli chcesz podejść do tego „systemowo” (szczególnie w środowisku domenowym), możesz włączyć ustawienie:

Network access: Do not allow storage of passwords and credentials for network authentication

To ogranicza przechowywanie poświadczeń do uwierzytelniania sieciowego, co często eliminuje efekt uboczny z automatycznym „podpinaniem” poświadczeń VPN.

Uwaga: to ustawienie może wpłynąć na inne scenariusze (np. zapamiętywanie haseł do zasobów sieciowych). Warto przetestować na grupie pilotowej.

Dodatkowe tipy (jeśli nadal boli)

- Upewnij się, że do NAS łączysz się jednym formatem tożsamości (np.

DOMENA\\użytkownikalboużytkownik@domena). Mieszanie formatów potrafi generować konflikty. - Sprawdź, czy nie masz zapisanych poświadczeń do NAS w Credential Manager (Panel sterowania → Menedżer poświadczeń) – czasem stary wpis potrafi „wygrać”.

- Jeżeli używasz kilku VPN lub wielu domen/serwerów SMB, rozważ uporządkowanie polityki mapowań i zasad logowania.

Podsumowanie

Jeśli po połączeniu VPN nagle NAS/SMB nie działa, a widzisz w systemie poświadczenia typu *Session, to bardzo prawdopodobne, że Windows próbuje używać konta VPN do dostępu do udziałów sieciowych.

Najprostszy fix to zmiana:

UseRasCredentials=1→UseRasCredentials=0wrasphone.pbk

A jeśli chcesz to ustandaryzować w firmie – dołóż politykę:

- Network access: Do not allow storage of passwords and credentials for network authentication