Połączenie IPsec między zaporą FortiGate a routerem OPNsense to popularne i bezpieczne rozwiązanie do zestawienia tunelu VPN typu site-to-site, pozwalające na komunikację pomiędzy dwiema sieciami lokalnymi w różnych lokalizacjach.

Poniżej przedstawiamy przykład konfiguracji krok po kroku.

Cel konfiguracji

Połączenie sieci:

- FortiGate (centrala) – np.

192.168.0.0/24 - OPNsense (oddział) – np.

192.168.154.0/24

z wykorzystaniem tunelu IPsec IKEv2 z uwierzytelnianiem pre-shared key.

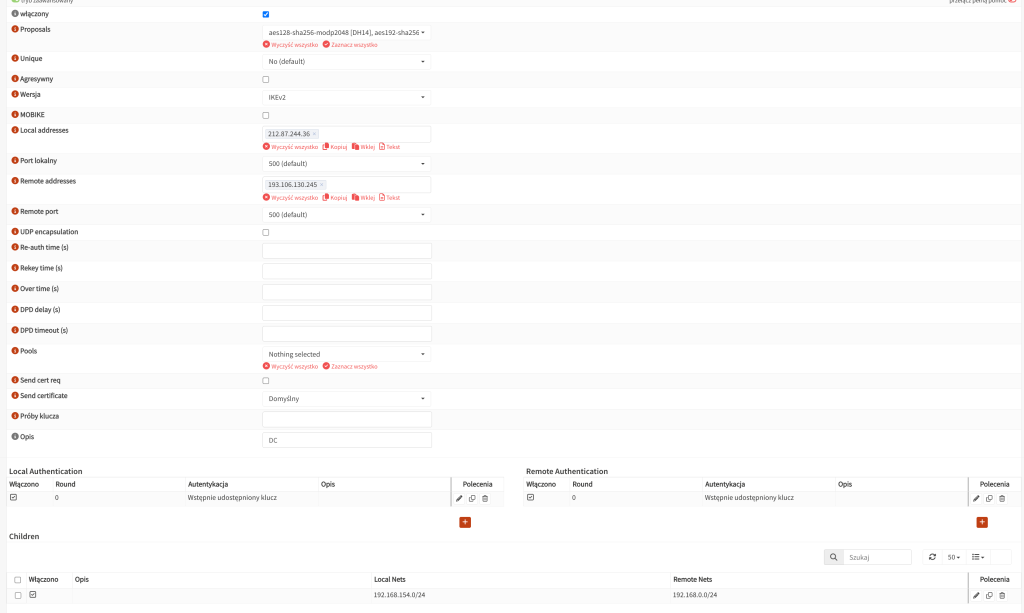

Konfiguracja po stronie OPNsense

- Wejdź w:

VPN → IPsec → Tunnels → Add Phase 1 Entry - Ustawienia podstawowe:

- ✅ Włączony: Tak

- Connection name: np.

DC - IKE Version: 2

- Remote gateway: publiczny adres FortiGate (np.

212.87.244.36) - Pre-shared key: wpisz hasło uzgodnione z drugą stroną

- Algorytmy szyfrowania (Phase 1 proposals):

- AES128-SHA256 / MODP2048

- AES192-SHA256

- AES256-SHA256 (opcjonalnie)

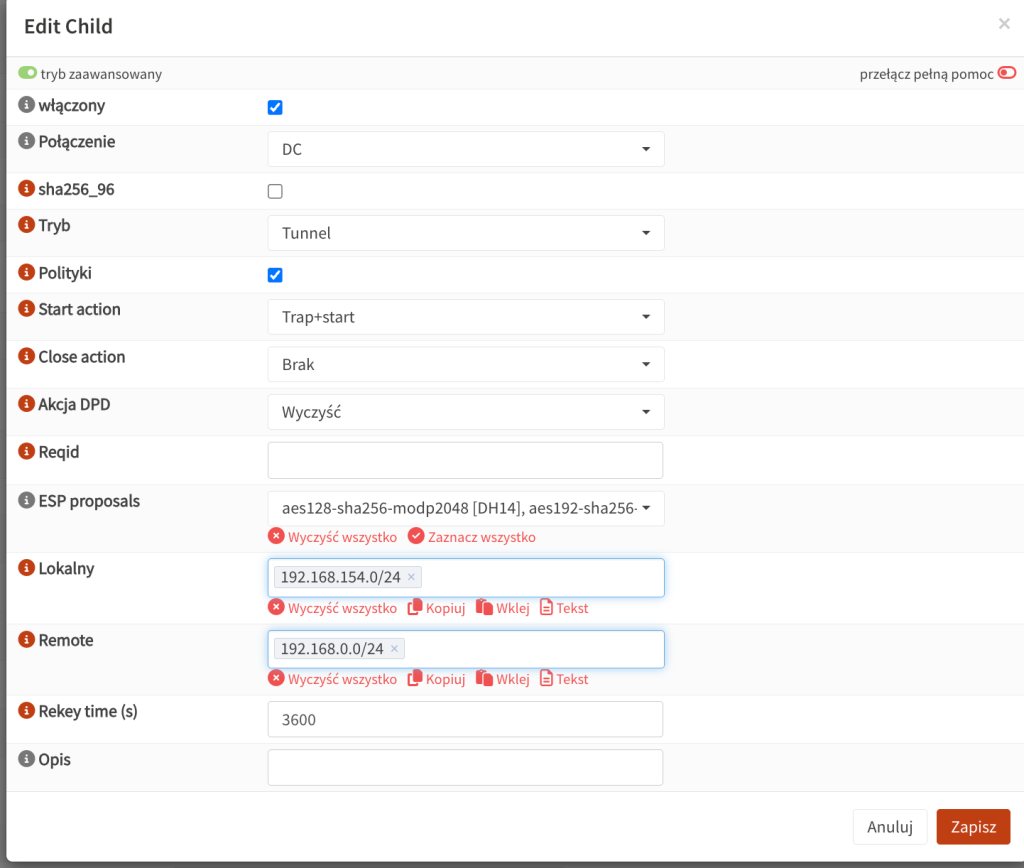

- Phase 2 (Child SA):

- Tryb: Tunnel

- Polityki: Włączone

- ESP proposals: AES128-SHA256-MODP2048

- Local network:

192.168.154.0/24 - Remote network:

192.168.0.0/24 - DPD (Dead Peer Detection): Brak lub domyślne

- Start Action: Trap+start

Po zapisaniu tunel powinien być widoczny jako aktywny w zakładce Status → Overview.

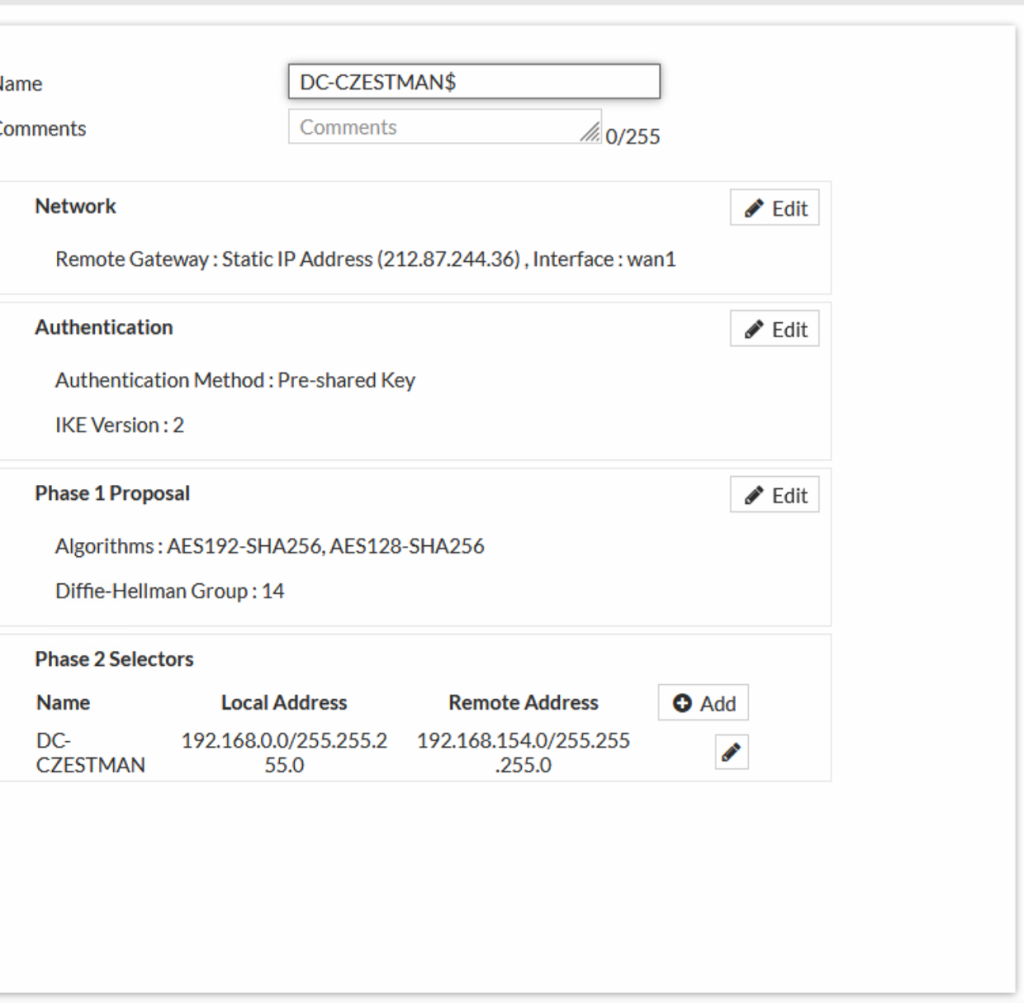

🔸 Konfiguracja po stronie FortiGate

- Network → IPsec Tunnels → Create New → Custom

- Ustawienia:

- Name:

DC-CZESTMAN - Remote Gateway:

Static IP Address (212.87.244.36) - Interface:

wan1 - Authentication Method: Pre-shared key (ten sam co na OPNsense)

- IKE Version: 2

- Name:

- Phase 1 Proposal:

- Algorithms: AES192-SHA256, AES128-SHA256

- DH Group: 14

- Phase 2 Selectors:

- Local Address:

192.168.0.0/24 - Remote Address:

192.168.154.0/24

- Local Address:

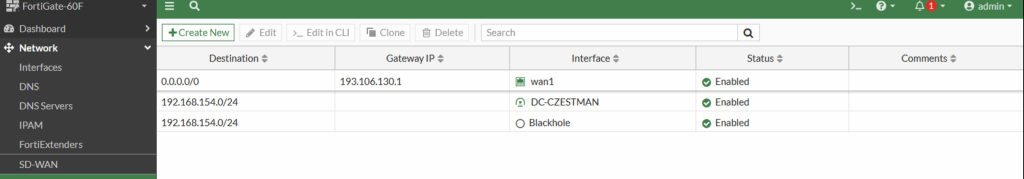

- Routing i polityki:

- Dodaj statyczny route do sieci zdalnej

192.168.154.0/24przez interfejs VPN. - Utwórz politykę firewall:

- Source: LAN (192.168.0.0/24)

- Destination:

DC-CZESTMAN(tunel IPsec) - Action: ACCEPT

- Schedule: always

- Service: ALL

- Dodaj statyczny route do sieci zdalnej

Test połączenia

Po stronie FortiGate w zakładce Monitor → IPsec Monitor powinien pojawić się aktywny tunel.

Po stronie OPNsense — status Established w VPN → IPsec → Status Overview.

Ping z jednej sieci do drugiej (np. z hosta 192.168.0.x do 192.168.154.x) powinien być możliwy.

Podsumowanie

Konfiguracja IPsec FortiGate ↔ OPNsense wymaga:

- dopasowania szyfrowań i grup DH po obu stronach,

- identycznego pre-shared key,

- poprawnego wpisania podsieci lokalnych i zdalnych.

To sprawdzone rozwiązanie pozwala bezpiecznie połączyć oddziały firmy, serwery lub laboratoria testowe.

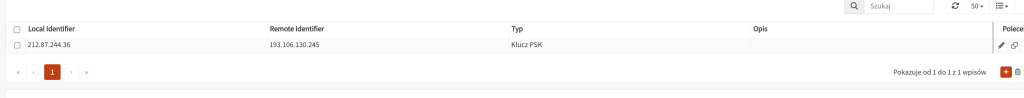

Zrzuty:

Konfiguracja fortigate: